pwn常用脚本模板

pwn 常用脚本模板

栈溢出脚本

(32 位)

1 | from pwn import* |

(64 位)

1 | from pwn import* |

ROP 脚本

1 | from pwn import* |

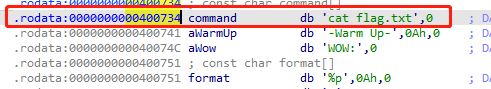

bin_addr:是你要执行的指令字符串地址,ida 就可以查看(通常是/bin/sh,我这题是有点特殊)

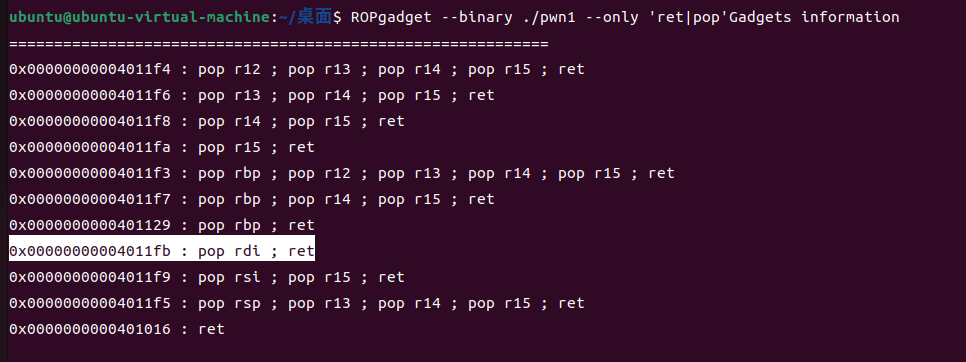

pop _rdi 需要在 Ubuntu 中执行一个指令寻找

1 | ROPgadget --binary ./pwn1 --only 'ret|pop'Gadgets information |

pwn1 替换成相应的文件名字

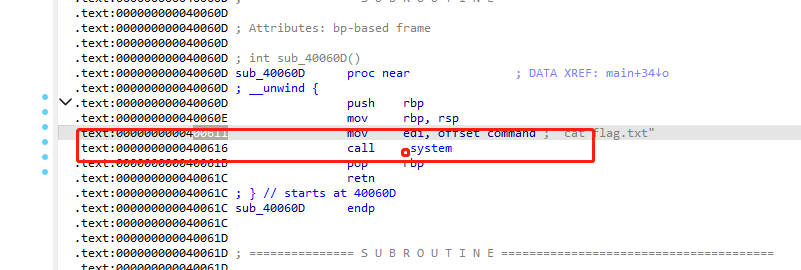

最后的地址是 system 在函数中所在的地址

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 哥布林的❤秘密❤洞穴!