【cnss】新手教程:断点和异常

【cnss】新手教程:断点和异常

打了一下cnss的新生赛,也是学到了点新东西

__debugbreak

__debugbreak是个 api 当发生bug的时候要进行跳转进入到处理函数,这个题的关键就在debugbreak的处理函数中

【cnss】新手教程:断点和异常

假的flag骗我感情

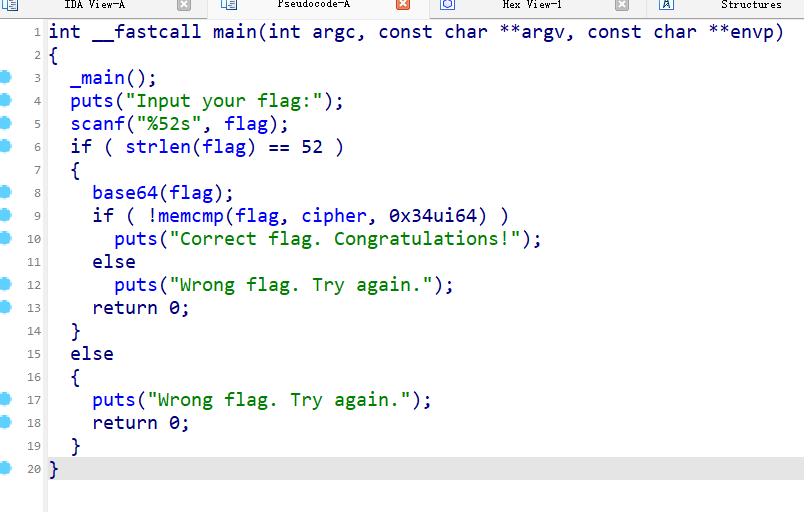

查看伪代码

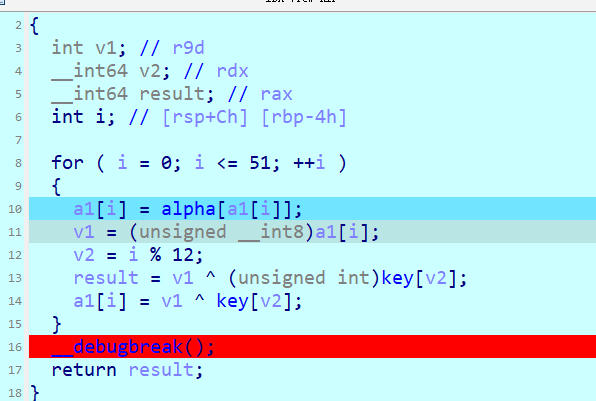

跟进base64

发现这根本不是base64就是个异或

但是要注意这个debugbreak,先下个断点

动调

发现跟进不了debugbreak怎么办呢

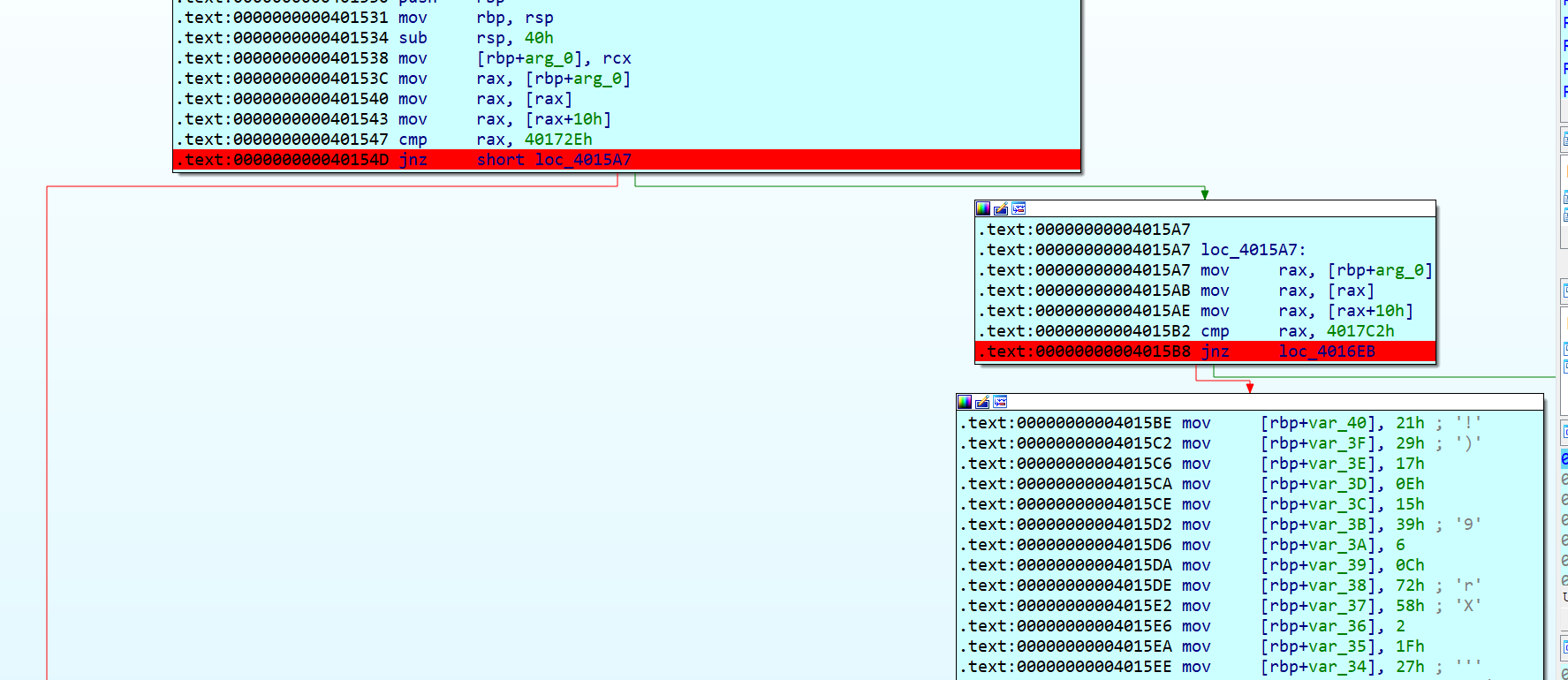

先跟进上面的key,

然后再跟进byte_40B0478

发现跟进到的另一个函数

这一大串是将真正的密文计算传到cipher

切换到汇编,注意这里有两个反调试

运行完后就会传到cipher,然后结合之前的key写脚本就可以了

1 | enc = [0x2A, 0x22, 0x1C, 0x05, 0x1E, 0x32, 0x0D, 0x07, 0x79, 0x53, |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 哥布林的❤秘密❤洞穴!